SSL CVE-2016-2107 漏洞修复

漏洞描述

国外安全专家发现了一种新型中间人攻击方式,漏洞编号为 CVE-2016-2107。

当客户端使用 AES_128(256)_CBC 相关的加密套件与服务器(需支持 AES-NI 指令)通信时,攻击者可通过截获客户端和服务器的通信数据,并利用填充数据块的方式解密通信原文,实现中间人劫持。

漏洞检测

CVE-2016-2107 test(专项测试)

SSL Server Test(国内)

SSL Server Test(国外)

漏洞修复

注意:建议在修复前创建服务器快照,以免修复失败造成损失。

确认 443 端口被哪个服务调用,然后更新该程序所依赖的 OpenSSL(不一定是系统自带的 OpenSSL)。

- 推荐把 OpenSSL 版本更新到最新版本

- OpenSSL 1.0.2 应升级到 1.0.2h 或以上

- OpenSSL 1.0.1 应升级到 1.0.1t 或以上

- OpenSSL 1.0.0 应升级到 1.0.1t 或以上

更新完毕后,请重启调用 443 端口的服务。

根据历史经验 CentOS 6.10 编译安装 openssl-1.1.1c,我服务器上的 OpenSSL 是不能升级到最新版本的,但从 1.0.1e 升级到 1.0.1t 还是可以可尝试的。

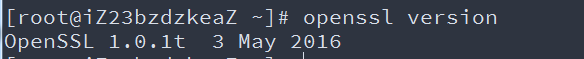

openssl version 查看到现有 OpenSSL 版本为 1.0.1e-fips,百度 “1.0.1e-fips 升级到 1.0.1t”,找到教程:CentOS 6.10 升级 OpenSSL 到 1.0.1t。因为要生成动态链接库,可能需要重复 make && make install 两次以上,具体以 openssl version 输出结果为检验标准。

本作品采用 知识共享署名-相同方式共享 4.0 国际许可协议 进行许可。

海滨擎蟹

海滨擎蟹 微信

微信 支付宝

支付宝